In diesem Beitrag zeige ich , wie man mit einfachsten Mitteln einen Smartcard Login in einer Windows Domäne einrichten kann. Hierzu ist grundsätzlich keine kostenpflichtige Zusatzsoftware vonnöten. Die meisten Schritte können mit Windows Boardmitteln und frei verfügbarer Software erledigt werden.

Diese Anleitung ist für alle Windows Server Versionen ab 2008 geeignet und sollte insgesamt nicht mehr als 15-20 Minuten zur Ersteinrichtung benötigen.

Die nach dieser Anleitung erstellten Smartcards können für viele Einsatzzwecke verwendet werden. Zum Beispiel für:

- Anmeldung an einer Windows Workstation

- Anmeldung an einer RDP Sitzung

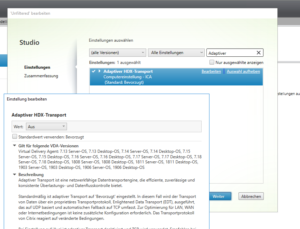

- Anmeldung an Citrix Servern

- Anmelden an VMWare Horizon View

- Anmeldung an Webseiten

- … und vielem mehr

Auf den nächsten Seiten werden folgende Themen behandelt:

Guten Tag,

wir überlgen bei uns auch sowas anzuschaffen bzw. einzurichten.

Könnten Sie mir sagen welche Hardware (smartcard und reader ) Sie verwendet haben ?

Viele Grüße und schon mal besten Dank

Marcel

Hallo Marcel,

für die Demo Umgebung habe ich „Gemalto IDPrime .NET 510“ Karten und einen „SCM SRC3311“ Reader verwendet. Beide sind aktuell nicht mehr neu verfügbar.

Beim Reader gibt es nicht allzu viel worauf man achten muss, er sollte auch Karten beschrieben können (was aber so ziemlich jeder Reader kann und daher selten in der Produkbeschreibung mit aufgeführt wird) und am besten kein eigenes Pin Pad besitzen.

Erfolgreich mit den so erstellen Karten habe ich die Reader „SCM SCR335“, „OmniKey 3121“ und verschiedene intern in Geräten verbaute Reader getestet. Probleme hingegen hatte ich mit einem „Reiner SCT Secoder“ mit Pin Pad. Hier lief die Pin Abfrage in einer Endlosschleife.

Bei der Auswahl der Karte sollte es genügen darauf zu achten, dass Sie einen Minidriver benötigt. Bei Gemalto sind das alle Karten mit „.NET“ im Namen, es gibt aber auch noch verschiedene andere Hersteller.

Ich hoffe, das hilft dir schon mal weiteren.

Tobias

Hallo,

Sie schrieben [„Update 28.10.2018: Da die Frage häufiger auftaucht: Bisher konnte ich keine RFID Karte mit passendem Mini-Treiber finden. Generell wird für die Zertifikatsbasierte Authentifizierung eine “Minidriver-enabled PKI Smartcard” benötigt.“] und ich habe dazu

von ReinerSCT den kleinsten Kartenleser für ~30 € – 40 € gesehen und der kann mittels

RFID Karte eine Anmeldung ermöglichen, was für Leute mit sehr langen Passwörtern

oder aber auch für Administratoren die sich nicht gerne „über die Schulter“ gucken

lassen möchten! Also eine Karte gibt es immer dazu bei dem Kartenleser soweit ich

informiert bin. (Etwas spät, aber besser als nie)

Mit freundlichen Grüßen

Frank Schuhmann

Hallo,

den ReinerSCT RFID Basis Reader hatte ich bereits für andere Zwecke im Einsatz. Er kann RFID Karten bzw. Tokens lesen und schreiben, eine Karte war jedoch bei keinem der Reader die ich bisher hatte dabei. Wenn damit eine Anmeldung Möglich ist wäre interessant zu Wissen welche Karte hierzu notwendig ist. Ich könnte mir vorstellen, das Mifare Karten es in irgendeiner Form können, ich habe es aber wie gesagt bisher noch nie selbst testen können.

Besten Gruß,

Tobias Wintrich

Hallo

Funktioniert der Login auch mit Mifare Desfire EV1 Karten?

VG

Jan

Hallo Jan,

wenn ich das richtig sehe handelt es sich hierbei um eine RFID Karte. Mit Kontaktlosen Karten habe ich bisweilen leider noch keine Tests durchgeführt und mir liegen auch keine sonstigen Erkenntnisse hierzu vor.

Generell sollte es zwar möglich sein, die nach der Anleitung erstellten Nutzerzertifikate auf die Karte zu bringen, jedoch weiß ich nicht wie ein Windows System auf die Karte reagiert.

Tut mir leid, dass ich dir keine definitive Aussage hierzu geben kann.

Tobias

#Update 29.10.2018

Ich habe mich nochmal etwas umgesehen. Ich konnte keine RFID Karte finden welche einen Mini Treiber mit anbietet. Somit fallen diese Karten für einen Smartcard Login nach dieser Anleitung flach.

Sehr coole Anleitung.

Vielen Dank dafür!

Endlich stellt jemand mal das ganze Konstrukt verständlich dar 🙂

Danke für diese sehr ausführliche Anleitung.

Leider ist das MiniDriver Tool derzeit nicht (mehr) verfügbar. Der Link hier im Artikel funktioniert nicht (ist doppelt hinterlegt) und der Download unter https://www.gemalto.com/products/idgo_800_generic/resources/development.html

ist tot.

Gibt es eine alternative Software? Ich verwende (oder würde gerne verwenden) eine Gemalto IDPrime MD 830.

Vielen Dank für den Hinweis. Aktuell sind mir leider keine alternativen bekannt. Scheinbar hat Gemalto den Mini Driver Manager von deren Webseite entfernt. Ich habe noch ein Downloadarchiv gefunden welche eine funktionierende Version enthält. Dabei sollte aber immer die entsprechende Vorsicht wallten gelassen werden und stets geprüft werden was heruntergeladen wurde bevor es ausgeführt wird. Den Artikel habe ich entsprechend angepasst.

Könnten Sie mir das Archiv zukommen lassen? Suche verzweifelt nach dem Treiber :/

Habe hier etwas interessantes gefunden, scheint der Nachfolger zu sein ^^

https://supportportal.gemalto.com/csm?id=kb_article_view&sysparm_article=KB0018214

Konnte es jedoch noch nicht testen, da die Karte noch nicht da ist…

LG Torben

Hallo, das ist ein nützlicher Tutorial. Zum Thema NFC und PIV: der Yubikey NEO (und der gerade erschienene Yubikey 5 NFC) ermöglicht die Zertifikatsbasierte Domänenanmeldung via USB und NFC, letzteres getestet mit einem ACR1252. Praktisch auch, dass so Laptops, Tablets u.ä. ohne eingebauten Smart Card Reader eingebunden werden können, da der Stick sein eigener Leser ist.

Hallo,

haben Sie eventuell Alternativen zu den von Ihnen genannten „Test-Komponenten“, Grund dafür ist, dass es die „Gemalto IDPrime .NET 510” so nicht mehr zu kaufen gibt und auch wohl fehlerhaft zu sein scheint. Da ich mir damit wirklich schwer tue Alternativen zu finden, die auch funktionieren könnten, habe ich gehofft, dass Sie mir mit Ihrer Erfahrung auf die Sprünge helfen könnten ^^

Vielen Dank für das tolle Tutorial 🙂

Vielen Dank im Voraus 😉

Wir setzen ID Prime MD 830 ein.

Hallo Herr Kraß-Westerink,

vielen Dank für Ihre Hilfe… doch eine Frage hätte ich da noch^^

Welches Lese-/schreibgerät nutzen sie in Verbindung mit Ihrer Smartcard?

LG Torben

Generell sind die Gemalto Karten mit der Bezeichnung „MD“ die Nachfolger der .NET Karten. Das „MD“ steht hierbei für Minidriver und ist für die Verwendung des Microsoft Anmeldeproviders geeignet. Selbst habe ich die Karte zwar noch nicht testen können, aber da Herr Kraß-Westerink Sie bereits im Einsatz hat, sollten diese auch soweit funktionieren.

Vielen Lieben Dank für Ihre Antwort 🙂

Übrigens ließ sich die Zertifikatsvorlage bei uns (Windows Server 2016) auch ohne manuelles Bearbeiten ausstellen. Dafür war lediglich das entfernen des E-Mail-Attributs erforderlich. Hier beschrieben: https://sid-500.com/2017/04/01/active-directory-zertifikatsdienste-teil-3-eigene-zertifikatsvorlagen-erstellen/

Aktuell muss ich gestehen, dass mir ein wenig die benötigte Zeit und Muße den Artikel stets auf dem aktuellen Stand zu halten. Daher freut es mich umso mehr zu sehen, dass sich auch andere Nutzer helfend zu Wort melden.

An dieser Stelle erstmal ein großes Dankeschön für Ihre Mühen und dass Sie ihre Erkenntnisse auch mit allen anderen teilen.

Hi Tobias!

danke für diese 1A Anleitung die auch „mal eben“ beinhaltet wie eine CA aufgesetzt wird. Ich steck zur Zeit total im SSO Dschungel drin in Verbindung Windows RDS und WebAccess.

Jetzt die Challenge:

Thin Client -> Authentifzierung eines Domänenbenutzers via Smartcard -> Passtrhough Login zum RDS.

Müsste doch auch gehen, oder?

Gemalto IDPrime MD 3811 + Classic 4k + Desfire EV1 &

Gemalto IDBridge CT30

Als Smartcard sowie Reader Lösung. Mit dem Minidriver unter Windows die Karte mit dem Domänenbenutzer Zertifikat beschreiben und gut ist. Muss die Windows CA eigentlich immer präsent sein für ausgestellte Zertifikate oder ist sie lediglich für die Ausstellung notwendig?

LG und danke für deine Zeit! 🙂 🙂

Hallo Dennis,

erst mal vielen Dank für die netten Worte.

Ich habe selber aufgrund einer Kundenanfrage ein wenig mit einer Passthrough Authentifizierung mit Smartcard, aber im Zusammenhang mit dem Citrix Webinterface getestet. Es war eine Heidenkonfigurationsarbeit das Ganze in meiner Demo Umgebung ins laufen zubekommen, hat dann aber auch ganz gut funktioniert. Da RDWeb generell auch eine Passthrough Authentifizierung unterstützt, sollte es also auch in deiner Konstellation funktionieren (passende Internet Explorer Version vorausgesetzt).

Ich würde mir an dieser Stelle aber eventuell die Frage stellen ob es überhaupt sinnvoll ist die Thin Clients mit in die Domäne aufzunehmen. Wenn sie nicht in der Domäne wären, könnte sich ein Default User (mit einfachen Userrechten) automatisch beim Systemstart anmelden und das RDWeb (oder eventuell sogar nur eine einfache RDP Datei, wenn alle den gleichen Desktop zugewiesen bekommen) öffnen. Die für den User stattfindende Authentifizierung fände dann ebenfalls nur an einer Stelle statt. Daraus ergeben sich aus meiner Sicht einige Vorteile. Der lokale am Client angemeldete User hat keinerlei Berechtigungen auf Domänenressourcen zuzugreifen. Das heißt, sollte sich dort ein Virus oder Verschlüsselungstrojaner einnisten, könnte er sich nicht mit den Domänennutzerberechtigungen im Netz ausbreiten. Wenn dann noch zusätzlich der in Windows Embedded Standard 7 enthaltene Schreibfilter EWF oder der UWF in neueren Versionen eingesetzt wird, könnte man sogar auf einen lokalen Virenschutz verzichten.

Ein Nachteil wäre es hingegen, dass man keine Gruppenrichtlinien verteilen kann und diese manuell auf dem Client setzen müsste (wenn gewünscht).

Ich muss gestehen, dass ich mir die Frage zu Verfügbarkeit der CA bisher nie gestellt habe, da Sie in allen bisher von mir installierten Systemen mit auf einem Domänencontroller oder einer anderen immer eingeschalteten Maschine installiert wurde. Wenn ich mich nicht Irre, sollte die CA aber die meiste Zeit online sein. Auf der CA sind Sperrlisten für die ausgestellten Zertifikate enthalten die von Zeit zu Zeit abgefragt werden müssen. Wenn die Sperrlisten auf den (Terminal-)Servern, ich habe im Hinterkopf 30 Tage lang, nicht mehr abgerufen werden können, werden die Zertifikate nicht mehr akzeptiert.

Tobias

Hi Tobias!

Vielen Dank für die ausführliche Antwort und deine kostbare Zeit.

Ich betreue bei uns auch die Demo- und Präsentationsumgebung. Die Thin Clients werden nur an Messeauftritten verwendet und haben erstmal keine weiteren Aufgaben außer, dass ich für die Messen nicht jedes mal 7- 10 Fat Clients manuell aufsetzen muss. (jaja …Deployment wäre das Stichwort..aber die Zeit fehlt einfach um mich einzuarbeiten. 🙂 )

Weshalb ich einen Domänenbenutzer brauche:

SSO beim RDS funktioniert soweit ich weiß nur mit Domäne und eine Collection musst du ja für OUs erreichbar machen. Das RDWeb ist nur die Kirsche oben drauf und „sollte funktionieren, wenn es einer sehen will“. Wichtig ist, dass die User per Smartcard am Thin Client auf den Terminalserver kommen.

Ai ai ai… um so mehr ich sehe, um so weniger weiß ich…

Danke für deine Antwort!

Hallo, habe den aktuellen MiniDriver gefunden

https://supportportal.gemalto.com/csm/?id=kb_article_view&sysparm_rank=1&sysparm_tsqueryId=7f350cd0db672b80d298728dae9619ab&sysparm_article=KB0017162

Hi Tobias,

tolle Erläuterung.

Ein Frage: Ist die 2-FA z.B. am Server oder über RDP dann Pflicht oder nur eine Option?

Also bekomm ich es irgendwie hin, das der Zugriff ausschließlich über 2-FA ermöglicht wird, Stichwort Secure-Login … Passwort klebt unter der Tastatur, aber der böse Hacker kommt trotzdem nicht rein :D.

Viele Grüße

Sven

Hallo Sven,

die Authentifizierung mittels der Smartcard ist zunächst nur optional, kann aber über die Kontooption „Benutzer muss sich mit einer Smartcard Anmelden“ in der Eigenschaftenseite (unter Konto) des AD-User-Objekts erzwungen werden.

Besten Gruß,

Tobias

Moin,

fange gerade an mich mit der Thematik zwecks Absicherung unserer Administratorenzugänge zu beschäftigen – daher eine vielleicht eher allgemeine Frage:

Kann man Smartcard + Reader einfach durch einen USB Token ersetzen, oder stelle ich mir das zu einfach vor?

Viele Grüße

Paddy

Hallo Paddy,

ja, man Kann Smartcard + Reader durch ein passendes USB-Token ersetzen. Um eine zertifiktasbasierte Authentifizierung zu ermöglichen, muss das USB Token in der Lage sein eine PKI Authentifizierung durchzuführen und es muss eine geeignete Middleware für Windows Systeme vorhanden sein.

Aus meiner Erfahrung kann ich sagen, dass dies mit YubiKey 4 und 5 Sticks möglich ist, jedoch sollte der YubiKey Neo in diesem Zusammenhang gemieden werden da hier die maximale mögliche Zertifikatsgröße zu gering ist.

Tobias

Hallo, ich habe Ihre Anleitung genutzt und es war auch alles super nur leider bekomme ich das Zertifikat nicht auf meine Gemalto ID Prime 830 Karte.

Die Standard Pin von dieser Karte soll 0000 sein.

Die Karte ist nun nach mehreren Versuchen gesperrt und ich bekomme die Karte auch nicht über den Admin Key entsperrt.

Vielleich weiß jemand von Ihnen wie ich da weiter komme.

Danke schon mal im Vorraus

Hallo, ich habe die Anleitung Schritt für Schritt durchgeführt. leider kann ich aber das Zertifikat nicht auf die Smartcard laden. ich erhalte die Meldung, dass das Passwort falsch ist. Das Exportpasswort für das Zertifikat stimmt aber 100%.

Können Sie mir da einen Tipp geben?

Hallo, entschuldige die späte Antwort. ein entsprechendes Problem ist mir bisher nicht untergekommen.

Folgendes würde ich Testen bzw. Sicherstellen:

– Sind die Smartcard- Kartentreiber des Herstellers installiert

– Ist der Smartcard Reader Treiber des Hersteller installiert (nicht der Standard Windows Treiber)

– Alternativ vom Gemalto Tool könnte man es auch noch mit den „MGTEK SmartCard Tools“ versuchen

– Test mit einem extrem einfachen Passwort wie 1234

Hallo Herr Wintrich,

ich scheitere aktuell an dem Punkt, an dem das Zertifikat auf die Karte gespielt werden soll.

Beide versuchten Softwares melden (mehr oder weniger) „die Karte sei für den Vorgang nicht kompatibel“.

Ihre Gemalto IDPrime .NET 510 ist schwer zu bekommen.

Haben Sie eine Aufstellung aktueller geeigneter Karten?

MfG

Hallo Herr Dalski,

eine Auflistung habe ich zwar nicht, zumal ich tatsächlich eher selten an einer entsprechenden praktischen Umsetzung arbeite. Es sollten allerdings alle „Gemalto IDPrime MD“ (z.B.: https://www.cryptoshop.com/products/gemalto-idprime-md-840.html ) in der Lage sein auf beschriebene Art und Weise mit Zertifikaten bestückt zu werden.

Ebenfalls möglich ist es das Verfahren mit einem aktuellen Yubikey 4 oder 5 umzusetzen. Wobei es hier ein Modell gibt, dessen Speicher zu klein für ein Zertifikat ist (genaue Bezeichnung habe ich gerade nicht präsent, ich meine es war der Yubikey Neo).

Hallo,

vielenn Dank für die tolle Anleitung!

EIne Frage: Wie kann ich das Zertifikat der Smartcard in blockieren/löschen sodass sich der Benutzer nicht mehr via Smartcard anmelden kann?

Ich habe im Active Dircectory beim Benutzeraccount das veröffentlichte Zertifikat gelöscht doch man kann sich immer noch mit der Smartcard anmelden :-/

Nehmen wir den Fall: Benutzer verliert Laptop, Pin und Smartcard. Eine fremde Person meldet sich mit der Smartcard am System an. Wie kann ich die Anmeldung verhinden bzw. im Active Directory oder dem CA Server das Yubikey Zertifikat des Benutzers löschen, das die Smartcard abgelehnt wird?

Viele Grüße!

Hallo,

entschuldige die späte Rückmeldung, momentan ist es ein wenig stressig.. Um ein Zertifikat zu sperren Öffnet man zunächst die „Zertifizierungsstelle“ (certsrv.msc). Dort wählt man anschließend unter „Ausgestellte Zertifikate“ das entsprechende Nutzerzertifikat und spert es mit „Rechtsklick“ -> „Alle Aufgaben“ -> „Zertifikat sperren“.

Anschließend muss die Sperrliste noch (Neu-)Veröffentlicht werden. Hierzu führt man im certsrv.msc einen Rechtsklick auf „Gesperrte Zertifikate“ und wählt hier „Alle Aufgaben“ -> „Veröffentlichen“.

Anschließend sollte sich der Benutzer nicht mehr mit der Karte anmelden können.

Versuche das ganze mit einem Yubikey

Wenn ich den Key in einen Rechner aus der AD einstecke und mich mit dem jeweiligen Zertifikats Nutzer anmelden will kommt jedoch:

„Bei der Verarbeitung des für die Authentifizierung verwendeten Smartcard-Zertifikats wurde eine nicht vertrauenswürdige Zertifizierungsstelle gefunden.“

Hallo,

klingt mir sehr danach, als wenn der PC an dem die Anmeldung versucht wird, der Zertifizierungsstelle, die die Zertifikate ausstellt nicht vertraut.

Wenn die Zertifizierungsstelle erst im Verlaufe der Anleitung mit installiert wurde, kann es sein, dass der PC, auf dem Sie sich anmelden möchten Ihr noch nicht vertraut, da er das Zertifizierungsstellenzertifikat noch nicht abrufen konnte. In dem Fall ist ein einfacher Neustart des PCs erforderlich.

Wenn das nicht die Ursache ist, könnten Sie noch versuchen, dem Zertifizierungsstellenzertifikat einal händisch zu vertauen. Hierzu müssten Sie einmal das CA Zertifikat exportieren und auf Ihrem PC als Vertrauenswürdig importieren:

– Öffnen Sie certsrv.msc auf der Zertifizierungsstelle

– Rechtsklick auf den Namen der Zertifizierungsstelle -> Eigenschaften

– Wählen Sie das Zertifikat mit der höchsten Nummer und lassen Sie es sich anzeigen

– Klicken Sie auf „Details“ + „In Datei kopieren…“ und sichern Sie das Zertifikat mit Standardoptionen

– Kopieren Sie das Zertifikat auf den PC an dem Sie sich anmelden möchten und klicken Sie es doppelt an

– Wählen Sie „Zertifikat installieren“ -> „Lokaler Computer“ -> „Alle ZErtifikate in folgendem Speicher speicher“ -> „Durchsuchen“ + Ordner „Vertrauenswürdige Stammzertifizierungsstellen“ wählen -> „Fertigstellen“

Leider ist das ganze bisher sehr unzuverlässig

Mal funktioniert es, mal nicht

Allen voran scheint es so als würden neue Zertifikate erstmal nicht akzeptiert und erzeugen dann bei Remotedesktop Verbindungen die Fehlermeldung

„Mit dem Remotercomputer kann keine Verbindung hergestellt werden, da die Smartcard-Anmeldeinformationen nicht verfügbar sind. Möglicherweise ist im Zertifikatspeicher kein Smartcartzertifikat vorhanden. […]“

Folgt man aber dem Tutorial hier ist der letzte Schritt die Installation des Zertifikats auf der Smartcard

Jedoch reicht dies offensichtlich nicht.

Hallo,

ich kann das Problem nicht ganz nachvollziehen. Eine Sache wäre eventuell noch wichtig zu erwähnen. Nachdem das Zertifikat auf den Stick installiert wurde, muss dieser einmal gezogen und wieder gesteckt werden. Erst dann wird das Zertifikat, welches sich auf der Karte befindet, mit in den „lokalen Zertifikatsspeicher“ des Benutzerkontos übertragen. Eventuell könnten Sie hier einmal Sicherstellen, dass das Zertifikat des Sticks, nachdem Sie Ihm an einen PC gesteckt haben unter „certmgr.msc“ -> „Eigene Zertifkate“ -> „Zertifikate“ auftaucht.

Wenn dem nicht der Fall ist, könnte ich mir auch noch vorstellen, dass der MiniDriver für den YubiKey noch nicht auf dem Client PC installiert ist. Eine Anleitung wie man den Treiber per Gruppenrichtlinie verteilt, hab ich hier zusammengefasst:

Treiber per Gruppenrichtlinie in einer Domäne verteilen (Beispiel MiniDriver YubiKey)

Bitte beachten Sie bezüglich der Erstellung des MSI-Pakets den Kommentar von Herrn Quack. Er hat darauf hingeweisen, dass es das MSI mittlerweile auch fertig direkt von YubiKey geben soll.

Das Problem war befürchte ich eher die Tatsache das in der Domäne keine Gruppenrichtlinie gesetzt wurde für „Zertifikatdienstclient – Automatische Registrierung“

Entsprechend haben die Zahlhaften Domänencontroller nicht automatisch lokal die Zertifikate zur Domänen Authentifizierung hinterlegt.

Ich danke ihnen für ihre Antworten und Hilfestellungen.

Weiß jemand wie man die SmartCard Authentifizierung über VPN Zugriff erlaubt bzw. überhaupt zum Laufen bekommt?

Sprich man verbindet sich mit einem VPN und ist im Firmennetzwerk und öffnet dann eine RDP Verbindung.

Standardmäßig wird er die Smartcard zwar finden und nutzen können aber die Authentifizierung schlägt natürlich fehl.

Hallo Tobias,

ich hab mich mit der Thematik in der Form noch nie befasst. Zunächst stellt sich mir die Frage mit welcher VPN Lösung gearbeitet wird und wie Sie konfiguriert wird. Wenn man einen VPN Zugriff über eine Appliance (OpnSense, Sophos UTM/XG, Baraccuda….) bereitstellt, ist man hier erstmal an die Möglichkeiten des entsprechenden Herstellers gebunden und müsste sich dort informieren.

Setzt man nun aber einen eigenständig konfigurierten und installierten OpenVPN Server ein, so ist es hier möglich auch eine Smart Card Anmeldung fürs VPN einzurichten. Es müsste ja nichtmal das selbe Zertifikat sein, welches für die RDP Verbindung verwendet wird, da auf den meisten Karten auch problemlos mehrere Zertifikate installiert werden können.

Wenn du mir mitteilst über welchen VPN Typ Ihr euch zum Netzwerk verbindet, würde ich mal schauen ob ich dazu nicht was herausfinden kann um eine passende Anleitung zu schreiben.

OpenVPN

Hallo Tobias,

habt Ihr den OpenVPN selbst installiert oder ist dieser Bestandteil einer größeren Softwarelösung?

Wenn du ihn selbst installiert hats, wäre es noch gut zu Wissen auf welchem Betriebssystem der OpenVPN Server läuft.

Hallo Tobias,

danke für die Antwort.

Nein wir haben OpenVPN als Teil der Endian Firewall (Linux basiert).

Haben aber prinzipiell Zugriff auf alle Parameter etc.

Hallo Tobias,

ich bin heute bei der Suche nach einer Lösung zur Anmeldung an Windows-Domänen-PCs per RFID-Chip auf Deine Website gestossen.

Würde Deine wirklich tolle Anleitung auch mit RFID-Chips funktionieren?

Für die Beantwortung meiner Frage herzlichen Dank im Voraus!

Viele Grüße

Marcus

Hallo Marcus,

das kann ich dir so leider nicht beantworten.

Ich kann leider keine Karte finden, die in Ihrer Beschreibung die notwendigen Schlüsselwörter kombiniert. Generell wird für die zertifikatsbasierte Authentifizierung eine “Minidriver-enabled PKI Smartcard” benötigt. Da es auch nach Jahren (2018 habe ich schon ewig gesucht) keine entsprechenden Karten gibt, vermute ich fasst dass es hier unüberbrückbare technische Hürden gibt und eine zertifikatsbasierte Anmeldung über RFIID Tokens leider nicht möglich ist.

Gruß Tobias

Ich habe mit einem kollgen die Anleitung jetzt schon 5x rauf und runter durchgearbeitet.

Wir scheitern immer beim Laden des Zertifikates auf die SmartCard.

Karten sind MD830

Fehlermeldung ist immer „die Karte unterstützt das Feature nicht“

Was machen wir falsch ?

Ich habe zur Zeit eine MD840 in meinem Testbestand und dort kann ich recht Problemlos ein Zertifikat auf die Karte spielen. Nutzen Sie hier den Mini Driver Manager von Gemalto/Thales zum aufspielen oder ein anderes Tool?

Ist auf dem System der passende Treiber für die Smartcard mit installiert? Sie müsste im Gerätemanager, wenn die Karte gestellt ist unter Smartcards mit dem korrekten Namen auftauchen.

Hallo zusammen, vielen dank für die tolle Anleitung! Wir haben bei einem Kunden mit körperlich eingeschränkten Personen erfolgreich ein System eingeführt. Anmeldung mit Karte + PIN OK. Wird die Karte entfernt, sperrt sich der Client automatisch. Jetzt unser Problem:

Kann ich die 2FA mit PIN abschalten? Ein MA v. Kunden muss die Pin mit einem Stift im Mund eingeben, da hier aber die Gefahr von einem Missbrauch der Anmeldung sehr gering ist, würden wir die PIN gerne abstellen. Hat jemand hier einen Tipp für mich? Vielen Dank für Vorschläge.

Hallo Phillip,

die User Pin lässt sich, wenn ich mich recht erinnere, recht einfach über den Gemalto Mini Driver Manager entfernen, bzw. leer setzen. Auf diesem Screenshotvon Seite 6 ist der Knopf in der Software auch schon zu Erkennen („Change Pin…“).

Ich kann es gerade leider nicht gegen testen, da ich diese Woche keinen Reader und keine Karte im Zugriff habe.

Gruß Tobias

Hey Tobi,

Hat leider nicht geklappt! Wir können dort die PIN ändern, aber leider nicht abschalten! 🙁

Hallo Philip,

Ich schau es mir nächste Woche nochmal an (dann habe ich wieder Karten und einen Leser in der Hand). Ich bin sehr sicher, dass Ich mir damals auch eine Karte ohne PIN angelegt habe. Ich geb dir Bescheid wennich etwas rausgefunden habe.

Super! Vielen Dank Tobias!

Hi Tobias,

hast du schon Zeit gehabt es dir noch einmal anzusehen?

Hallo Phillip,

ja, ich konnte es mir anschauen und hab auch einen Knopf zum entfernen der PIN gefunden, nur leider ließ es meine aktuelle IDPrime 840 Karte nicht zu.

Falls du eine andere Karte hast kannst du es mal hier versuchen:

Im „Mini-Driver Manager“ -> „PINS“ ausklappen -> Rechtsklick auf „User“ -> „Change PIN Properties“ wählen. Hier nun als „PIN Type“ die Option „No PIN“ wählen und Bestätigen.

Bei mir kommt dann leider der Hinweis, dass diese Karte das entfernen der PIN nicht erlaubt.

Hallo Tobias,

hast du eine Empfehlung für eine Karte?

Bei mir kommt leider die gleiche Meldung ;(

Hallo Tobias

auch von mir eine großen Dank für die Anleitung.

Was ich mich bei dem ganzen Thema ja frage: ist das sicherer? Okay, wenn ich verbiete, dass der Nutzer sich per Passwort anmeldet, dann kann ich das verstehen. Aber was wenn nicht? Denn dafür gäbe es gute Gründe:

* SmartCard defekt

* Zertifikate laufen ab (z.B. das CA certificat – dann geht gar keine Anmeldung mehr)

* Es gibt immer mal Dienste, die nicht alle Authentifizierungsmöglichkeiten mitbringen und dennoch eine Domänen Account wollen.

Wir haben uns überlegt für diese Fälle ein sehr langes Not-Passwort zu erstellen. Aber ist das dann wirklich sicherer? Denn dann geht ja wieder die Anmeldung per Passwort – auch wenn es äußerst komplex ist.

Danke für Deine Meinung

Gruß

Sebastian

Hallo Sebastian,

das sind berechtigte Bedenken. So ziemlich alle Authentifizierungsmethoden sind erstmal nur so lange sicher, bis ein Fremder Zugriff aufs System bekommt. Der Einsatz einer Smartcard schützt primär vor:

– eigenen Nutzern mit sehr schwachen Kennwörtern die Maschinell erraten werden können

– Passwortdiebstahl (eventuell bei Nutzung von unsicheren Endgeräten)

Ist ein Angreifer erstmal erst mal in einer Nutzersitzung ist es ihm vorerst egal wie die Sitzung aufgebaut wurde, er wird sich mit den gegebenen Berechtigungen erstmal versuchen auszubreiten und diese Auszuweiten.

Ich würde die Passwort Authentifizierung auch nie komplett abschalten sondern entsprechend komplexe Passwörter setzen. Eine defekte Karte kann zwar ersetzt werden und das CA Root Zertifikat sollte immer mit entsprechend langer Gültigkeit installiert sein (Ich habe hier mal als guten treffenden Richtwert gehört „Jahre bis zum Renteneintrittsalter + 5“ dann hat man Ruhe) aber es gibt natürlich häufig Dienste und Anwendungen die eine AD-Anmeldung möchten und dann tatsächlich nur Benutzername + Kennwort nutzen akzeptieren.

Ich persönlich sehe die Anmeldung per Smartcard auch nicht unbedingt als zusätzliches Sicherheitsfeature, sondern mehr als ein Usability Feature. Häufig sehe ich die Lösung in Krankhäusern und Pfegeheimen in denen die Nutzer sich an verschiedenen Terminals anhand der Karte Anmelden und mit ziehen der Karte auch die jeweilige Sitzung getrennt wird. Ich habe es auch in einer Umgebung gesehen, dass lediglich die Administrator Konten nur über eine Smartcard genutzt werden konnten.